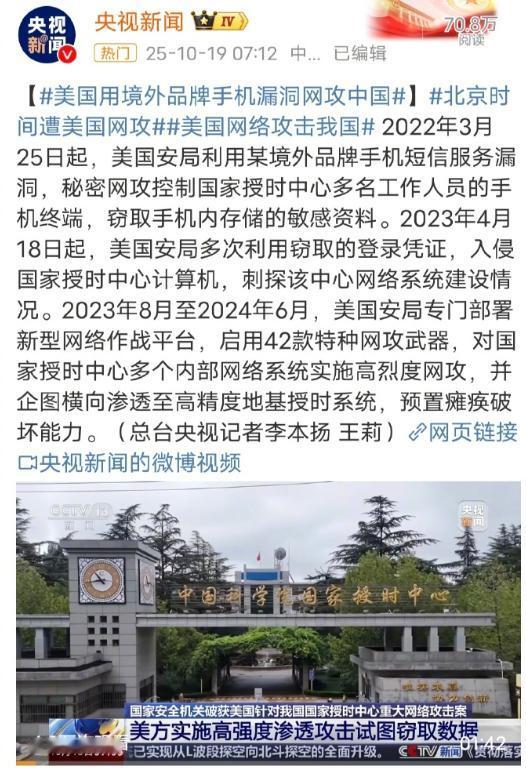

据央视新闻报道,美国国家安全局利用境外手机品牌短信服务漏洞,秘密网攻控制中国授时中心多名手机工作人员手机终端,窃取手机内存储的敏感资料。 这场持续两年多的网攻并非临时起意,而是NSA蓄谋已久的体系化行动,其精准度与隐蔽性远超普通网络攻击。 被瞄准的中国授时中心绝非普通机构,它坐落于西安,是“北京时间”的诞生地,从通信导航到股市交易,从电力调度到航空航天,国家几乎所有核心领域都依赖其提供的高精度授时服务。 更关键的是,全球仅有中美两国具备产生国家标准时间的完整核心设备研发能力,这里的每一组数据都堪称国家战略资源,一旦被篡改或泄露,后果不堪设想——金融系统可能因时间差陷入紊乱,电力供应会因调度失准中断,甚至航天发射都可能因毫秒级误差失败,国际时间体系都可能受其波及。 NSA的攻击路径堪称教科书级别的渗透范本,2022年3月就已悄然启动,先盯上了工作人员的境外品牌手机。这类手机的短信服务漏洞成了突破口,10余名工作人员的终端率先被控制,通讯录、短信、相册甚至位置信息被悉数窃取。 他们显然做足了功课,知道内部人员的手机里藏着办公系统的登录凭证,这步棋直接为后续渗透铺平了道路。 2023年4月起,拿到凭证的攻击者开始行动,多选在北京时间深夜至凌晨发起攻击,算准了这个时段防御最为松懈。 他们利用美国、欧洲、亚洲多地的虚拟专用服务器做“跳板”,把攻击源头藏得严严实实,先后80余次远程登录办公计算机,把内部网络环境摸了个底。 到了2023年8月,攻击力度陡然升级,42款特种网攻武器被密集部署,光核心武器就分为三类:“eHome_0cx”负责隐蔽驻留当“前哨”,通过劫持系统服务自启动还抹除痕迹;“Back_eleven”搭建加密隧道传输数据;“New_Dsz_Implant”专门窃取信息,这款武器和NSA知名的“怒火喷射”武器平台高度同源,还升级了伪装功能,能模拟用户点击规避杀毒软件检测。 这些武器组合起来形成了4层加密隧道,普通防御手段根本无法穿透。2024年3月后,攻击者更是定制升级武器,加载20余款功能模块和10多个配置文件,以网管计算机为跳板,直扑上网认证服务器和防火墙,目标直指高精度地基授时系统,企图预置瘫痪能力。 整个过程中,他们伪造Windows系统模块、使用正常业务数字证书,攻击结束就清除内存占用,把“隐蔽”二字玩到了极致。 这种攻击思路早有先例,上世纪90年代我国曾暂停世界时自主测量,依赖西方联测数据,结果几次航天发射和军事活动都“碰巧”遇上数据无法下载。 如今我国已建成自主的世界时测量系统,实现了科技自立,这恐怕才是NSA急于动手的真正原因——他们想通过掌控“时间主权”,削弱中国的战略主动权。 值得警惕的是,这次攻击暴露了全新的威胁模式:把个人手机、办公系统和工业控制体系串成了一条攻击链。 随着物联网技术发展,关键基础设施的互联性越来越强,任何一个薄弱环节被突破都可能引发系统性风险。 好在国家安全机关及时追踪,多次斩断攻击链路,固定了铁证,才没让更大的危害发生。 NSA这套操作其实不算新鲜,这些年他们在全球到处伸手,从欧洲到南美,从关键基础设施到重点人员,早已把网络空间当成了自家后院。 但这次针对授时系统的攻击尤为险恶,毕竟时间是所有现代社会运行的底层逻辑,动摇它就等于动摇整个社会的根基。